2021年9月14日 中小企業のための情報セキュリティ対策のポイントをご紹介!

2023年11月に『中小企業のための情報セキュリティ対策のポイントをご紹介』の記事を最新のコンテンツに更新しております。

⇩最新記事は下記をクリックしてください⇩

シンガポールでご活躍されている日系の中小企業の経営者さんで「うちのような中小企業に情報セキュリティなんて必要ないよ」と他人事のように考えていませんか?

2020年から始まった新型コロナウィルスの影響により、シンガポールでも多くの日系の中小企業が準備も不十分な中テレワークで仕事をすることを余儀なくなれました。そんな中でテレワーク等のニューノーマルな働き方を狙った攻撃が急増してしています。

情報セキュリティ対策は大企業に限らず、予算や担当者が手薄な中小企業こそ狙われやすい傾向があります。

ウイルス感染、不正アクセスなど年々高度化するサイバー攻撃に対して、中小企業が取るべき

「情報セキュリティ対策のポイント」について紹介します。

2020年に発生した情報セキュリティの主な被害と対策の企業部門の上位10位

IPA(情報処理推進機構)が公開した「情報セキュリティ10大脅威 2021」によると、

2020年に発生した「社会的に影響が大きい」と判断した企業部門の上位10位は次の通りです。

ランサムウェア、標的型攻撃、ビジネスメール詐欺といった常連脅威が今年もランクインしています。

これらの攻撃は、添付ファイル付きメールやなりすましメールによる古典的な方法ですが、

依然として多くの被害情報が報道されています。

また昨年は10位までに入っていなかった「テレワーク攻撃」「不正ログイン」「脆弱性」

がランクインするなど、1年間で順位が大幅に変動していることが分かります。

| 順位 | 攻撃の種類 | 主な被害 | 主な対策 |

|---|---|---|---|

| 1位 | ランサムウェア | インターネットやメール経由でウィルスに感染させてデータを暗号化し、身代金を要求 | •社員教育の徹底 •セキュリティ製品の導入 •データバックアップ対策 |

| 2位 | 標的型攻撃 | メールやフィッシングサイトを通じてウィルスに感染させ機密情報を盗み取る | •社員教育の徹底

•サーバへのアクセス制御 |

| 3位 | テレワーク攻撃 | 社外のネットワークやWeb会議システムなどの脆弱性を利用し侵入 | •自宅ルーター等のセキュリティ強化 •ソフトウェアを最新版へ更新 |

| 4位 | サプライチェーン攻撃 | セキュリティ対策に隙のある取引先や委託先を狙い機密情報を盗み取る | •取引先や委託先を含む情報管理の徹底 •取引先や委託先の選定 |

| 5位 | ビジネスメール詐欺 | ビジネスメールを装い、口座へ送金させるなどの手口で金銭をかすめ取る | •取引に関する社内ルールの策定 •メールアカウントの適切な管理 |

| 6位 | 内部不正 | USBメモリ、スマートフォンのカメラ機能などを悪用しデータを持ち出す | •機密情報の保護・管理 •システム操作履歴の監視 |

| 7位 | IT基盤の障害 | データセンターやクラウドなどの停止により業務中断 | •BCPの策定・運用 •重要データのバックアップ |

| 8位 | 不正ログイン | ID、パスワードなどのログイン情報を悪用し社内システムに不正ログイン | •ログイン情報の適切な管理 •多要素認証システムの採用 |

| 9位 | 情報漏えい | テレワークなど、業務環境の変化により意図せず情報を漏えい | •データ持ち出しのルール策定 •パスワード等の一斉変更 |

| 10位 | 脆弱性 | 公開された脆弱性情報を悪用し、利用者が対策を完了する前に攻撃 | •脆弱性情報の収集・対応 •セキュリティ製品の導入 |

あなたの企業も他人事ではない実際の事故事例

情報セキュリティ対策を怠ることで企業が被る不利益とは?

実際の被害の事例を紹介いたします。

≪事例①≫ ビジネスメール詐欺の一例:

社内の経理担当者のメールアカウントが何者かに乗っ取られ、

その経理担当者がやり取りしている顧客向けの請求書に関するメールを盗聴する、

盗聴したあとにその経理担当者がやり取りしている請求メールになりすまし、

支払い側に偽の口座を伝え、金銭を振り込まて、顧客に多額の金銭の損失が発生しただけでなく、

その後に顧客からの信頼喪失につながった。

≪事例②≫ テレワーク中のマルウェア感染した一例:

テレワーク中に取引先を装ったメールの添付ファイルを開いたことで社内の PC が マルウェア に感染。

当該 PC に保存されていた過去の設計書類などのメール送受信履歴が流出し、これに含まれるメールアドレスに対して、

同社社員を名乗る不審なメールが送付された。

≪事例③≫ ランサムウェアに感染した一例:

社内で管理するADサーバにランサムウェアが入り込んだことにより、

ネットワークに接続している他のサーバ が暗号化される被害が発生。

社内の情報システムが使用できなくなり、一時操業停止になった。

上記のように情報セキュリティの事故を起こすことにより、何より顧客や取引先との信頼を喪失することで、

取引先が離反し業績悪化する可能性も起こりえます。

このようなセキュリティ事故は情報セキュリティ対策を経営者が軽視したことによるところが大きいと考えられます、

やはり情報セキュリティ対策は経営者がトップダウンで取り組む必要があります。

ゼロから始めるセキュリティ対策の手順

それでは、中小企業のセキュリティ対策をどう進めていけばよいのでしょうか?

手順は次の4つのステップがあります。

| ステップ① 情報資産の棚卸 |

↓

| ステップ② セキュリティポリシーの策定 |

↓

| ステップ③ 技術的対策 |

↓

| ステップ④ スタッフ教育・訓練 |

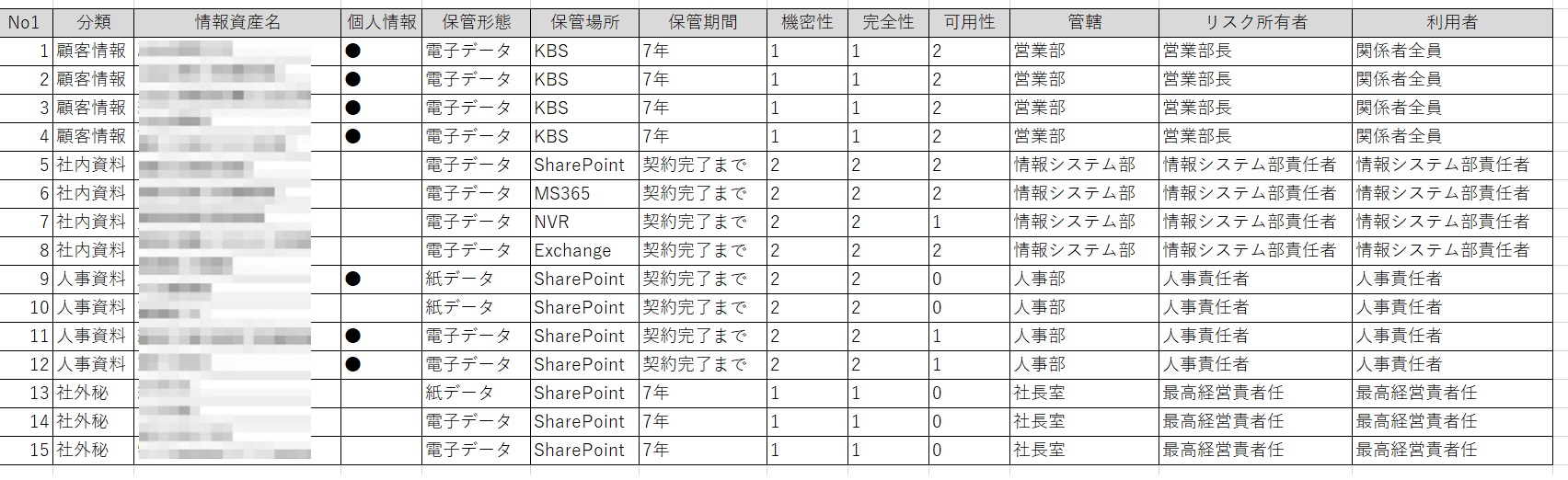

ステップ① 情報資産の棚卸

セキュリティ対策の手順として最初にすべきことは、自社にどのような情報資産があり、

どこに保管されているかを調査し、情報資産台帳を作成します。情報資産を把握していなければ、

これらを防御することもできません。

≪下記は情報資産台帳のフォーマットの例です≫

≪情報資産台帳の各項目の説明は下記となります≫

| No | 項目 | 説明 | 記載例 |

|---|---|---|---|

| 1 | 分類 | パッと見て、その情報がどんな情報で誰が保有しているのかを分かりやすく分類付けをします。 | •顧客情報 •社内資料 •人事資料 •社外秘 |

| 2 | 情報資産名 | ある程度まとめられそうなものは、まとめてしまって構いません。 | •見積書・注文書・請求書 •秘密保持契約書・個別契約書 •メール •サーバ接続情報•ログイン情報 •監視カメラログデータ |

| 3 | 個人情報 | 個人情報、クレジットカード番号などのセンシティブな情報が含まれているかどうか判定します。 | •含まれているようであれば、丸印をつけたりします。 |

| 4 | 保管形態 | 各情報がどのように保管されているかを記述するところです。 | •電子データ •紙データ |

| 5 | 保管場所 | どこに保管されているかを記述します。キャビネットの中のどの位置のここにあるとか、クラウドの中のさらにこのサーバの中のここだなどです。 | •Microsoft SharePoint •Microsoft Azure VM •クラウド会計システム •総務部のキャビネット |

| 6 | 保管期間 | 実際には、どれぐらいの期間保管するべきか記載する。 | •5年

•契約完了まで |

| 7 | 評価値と重要度 |

•機密性

•完全性

•可用性 |

0/1/2/3で評価していきます。

•0:公開

•0:特に影響なし

•0:使えなくてOK |

| 8 | 管轄 | どのチームが管轄する情報資産であるかを記述します。 | •情報システム部 •営業部 •人事部 |

| 9 | 責任者 | 責任の所在を明確にします。 | •営業マネージャー •総務マネージャー •各人 •最高経営責任者 •情報セキュリティ管理責任者 |

| 10 | 利用者 | 誰がそれらの情報資産を利用するか記述します。利用者が特定できていれば、アクセス権限をどのように割り当てるべきか分かりやすくなります。 | •正社員のみ •関係者全員 •役員のみ •システム管理者のみ |

※全ての情報資産を管理すると負荷や工数も大きくなります。

そこで情報資産に重要度評価を行い重要度の高い資産を重点的に管理する方法がお勧めです。

ステップ② 情報セキュリティポリシーの策定

中小企業では、パソコンの資産台帳や共有フォルダへのアクセス権限など、項目ごとに社内ルールは存在しているのですが、企業として情報セキュリティ対策全般を統括するセキュリティポリシーが策定されていないケースがほとんどです。

全てのリスクに対応しようとすると工数が多くなりますので、特に自社で事故が起きた場合に大きな被害になるなど、優先順位を決めて対応事項を策定していくことをお勧めします。

下記に情報セキュリティポリシーの概要のサンプルをものにポリシーを作成していきましょう。

≪情報セキュリティポリシー概要のサンプル≫

| No | 名称 | 概要 |

|---|---|---|

| 1 | 組織的対策 | 情報セキュリティのための管理体制の構築や点検、情報共有などのルールを定めます。 |

| 2 | 人的対策 | 取締役及び従業員の責務や教育、人材育成などのルールを定めます。 |

| 3 | 情報資産管理 | 情報資産の管理や持ち出し方法、バックアップ、破棄などのルールを定めます。 |

| 4 | アクセス制御及び認証 | 情報資産に対するアクセス制御方針や認証のルールを定めます。 |

| 5 | 物理的対策 | セキュリティ領域の設定や領域内での注意事項などのルールを定めます。 |

| 6 | IT機器利用 | IT機器やソフトウェアの利用などのルールを定めます。 |

| 7 | IT基盤運用管理 | サーバやネットワーク等のITインフラに関するルールを定めます。 |

| 8 | システム開発及び保守 | 独自に開発及び保守を行う情報システムに関するルールを定めます。 |

| 9 | 委託管理 | 業務委託にあたっての選定や契約、評価や機密保持のルールを定めます。 |

| 10 | 情報セキュリティインシデント対応ならびに事業継続管理 | 情報セキュリティに関する事故対応や事業継続管理などのルールを定めます。 |

以上10項目が情報セキュリティポリシーとなります。この情報セキュリティポリシーを全体の規定として、ユーザーIDやパスワードの管理、IT機器等のハードウェア導入に関する管理、テレワークの持ち出し・VPN設定ルール、クラウドサービス利用ルール等の規定を自社の状況に応じて適宜作成する手順となります。

ステップ③ 技術的対策

情報セキュリティの技術的な対策と言っても、会社内でITの担当者もいない日系中小企業が多い中で、

何をやればよいのか分からない企業さんは多いと思います。

下記は最低限おさえておきたい、必ずやって頂きたい中小企業のセキュリティ対策5か条を守ることから始めてみましょう。

OSやソフトウェアは常に最新の状態にしよう!

OSやソフトウェアのセキュリティ上の問題点を放置していると、それを悪用したウイルスに感染してしまう危険性があります。お使いのOSやソフトウェアに修正プログラムを適用する、もしくは最新版を利用しましょう。

悪意のある第3者は、ほとんどの場合で既に世間にしられたセキュリティの穴をついてきます。

なのでWindows7やInternet Exploreなどはサポートが終了しているで、絶対使わないようにしよう。

【対策】

•OSアップデートを行う。

•Adobe Flash Player、Adobe Reader、Javaなど利用中のソフトウェアを最新版にする。

ウイルス対策ソフトを導入しよう!

ID・パスワードを盗んだり、遠隔操作を行ったり、ファイルを勝手に暗号化するラインサムウェアなどのウイルスが増えています。ウイルス対策ソフトを導入し、ウイルス定義ファイルは必ず自動で最新の状態にしておくことが重要です。

【対策】

•ウイルス定義ファイルが自動更新されるように設定する。

•統合型のセキュリティ対策ソフト(リアルタイム検索、スケジュールスキャンなどが搭載された多機能なセキュリティ対策ソフト)の導入を検討する。

≪ウィルス対策ソフトについて詳しくはこちらをご覧ください≫

パスワードの強化と管理

様々なWebサービスが登場し、ユーザーIDとパスワードを使ってそれらのサービスへアクセスする機会が増えてきてきています。パスワードが推測・改正されたり、ウェブサービスから盗み取ったID・パスワードが流用されることで、不正にログインされる被害が増えています。パスワードは「長く」「複雑に」「使いまわさない」ようにして強化しましょう。

【対策】

•多要素認証(2段階認証)が使えるサービスは必ずそれを使う。

•パスワードは英数字記号をランダムに並べたもので10文字以上にする。

•英単語、名前、電話番号、誕生日など簡単なパスワードは使わない。

•同じID・パスワードをいろいろなWebサービスで使いまわさない。

•見えるところに置かない、覗き見されないようにする。

•定期的にパスワードを変更する。

ファイルの共有設定を見直そう!

ファイル共有サービスやクラウドストレージサービスの情報資産にアクセス権限のある人だけに、適切にアクセス権が付与されていることを確認し、もし本来アクセスしてはいけない人がアクセスできるようになっていれば、アクセス権の変更や共有設定の見直しを早急に行う。

【対策】

•ファイルサーバやNASのフォルダの共有設定のアクセス権の見直し。

•クラウドサービスの共有設定の見直し。

•スタッフ毎にユーザーIDを作成して管理する。

•Active Directory(AD) やAzure ADの構築を行いユーザー認証設定をする。

•スタッフ退職時や異動時に設定の変更漏れがないようにチェックリストを作成する。

脅威や攻撃の手口を知ろう!

取引先や関係者と偽ってウイルス付きのメールを送ってきたり、正規のウェブサイトに似せた偽サイトを立ち上げてID・パスワードを盗もうとする巧妙な手口が増えています。

攻撃手法や脅威は時代とともに変化しており、次第に巧妙になってきています。最新の手口などを

仕入れて対策をとる必要があります。また、流行している手口などは社員間で共有して注意喚起を行う。

【対策】

•Emotetなど、流行しているウィルスなどは、その代表的な手口や注意するべきポンとなどを全スタッフで共有する。

•セキュリティ専門機関のウェブサイトやメールマガジンで最新の脅威や攻撃の手口を知る。

•利用中のインターネットバンキングやクラウドサービスなどが提供する注意喚起を確認する。

上記のセキュリティ対策5か条は基本中の基本です。

中小企業でさらに1段階セキュリティレベルを上げたい場合は下記も検討したいとことろです。

資産管理ソフトの導入(LanScope Catなど)

操作ログの収集、監視して異常な活動がないか確認できます。

また端末や端末内のソフトのバージョン管理、ソフトのインストール、USBメモリの利用、Web閲覧など、各種利用制限設定などが可能です。

UTM(統合脅威管理)の導入(Fortigate, Paloaltoなど)

複数のセキュリティ機能を一つのハードウェアに統合して集中的にネットワークを脅威から守る機器です。

≪UTM(統合脅威管理)について詳しくはこちらをご覧ください≫

不正端末の遮断、接続防止機器の導入

持込み端末をはじめとした許可されていない機器が社内ネットワークへ接続されることを防止する対策です。

またスタッフの使用機器を業務に使わせない設定ができます。

セキュリティレベルの高いメールサービスへの切り替える

Microsoft 365 Exchange Onlineなどのクラウドメールサービスがお勧めです。

≪Exchange Onlineについて詳しくはこちらをご覧ください≫

条件付きアクセスを実装する

条件付きアクセスとは、特定のユーザーがアプリケーションにアクセスしてきた際に、

そのアクセス方法に条件を設けることによって制御し、該当するユーザーを許可もしくは拒否する事ができる機能です。

例えば、特定のグローバルIPアドレスからの通信しかアクセスさせないという制御ができます。

例えば、クラウドサービスを喫茶店や自宅からはアクセスさせたくない場合は会社のゲートウェイに設定してある、

グローバルIPアドレスを条件に登録して、会社のネットワークかVPN経由からしかアクセスさせないといった設定ができます。

ステップ④ スタッフ教育・訓練

情報セキュリティポリシーを導入後にスタッフに対しては情報セキュリティポリシーの

目的やその内容に関して十分な説明と教育が必要です。

いくら立派なセキュリティポリシーを策定しても、それが周知徹底されていなければ、

やはり情報セキュリティの事故を防ぐことは難しくなります。

セキュリティ教育の実施には、スタッフに守ってもらうセキュリティ項目を棚卸して、

研修コンテンツを作成することになります。そしてその研修コンテンツを使って

半年に1回など定期的にセキュリティ教育を会社の運用として継続することで、

徐々にスタッフの情報セキュリティ意識も浸透していきますし、

継続的なセキュリティ教育を実施することで、間違いなくセキュリティ事故の

確率も減少してくるでしょう。

中小企業のための情報セキュリティ対策の支援はカワテックにお任せ!

セキュリティ対策は大企業がすることで、中小企業では必要ないのではという声もありますが、

近年のハッカーはセキュリティ対策の弱い中小企業をまず標的にし、その中小企業と取引のある

大企業にコンピュータウィルスを感染させる方法が多くなっています。

もし自社の責任でお得意先にウィルスを感染させてしまったら、大変なことです。

そうなる前に中小企業でもできるところから取り掛かっていきましょう。

「中小企業のための情報セキュリティ対策」に関してご質問等なんでもお気軽にお問い合わせくださいませ。

日本人スタッフが対応させていただきます。

最新のセキュリティ対策について、マンゴスティン倶楽部の記事内でも紹介しています。